Privacy Awareness Cards

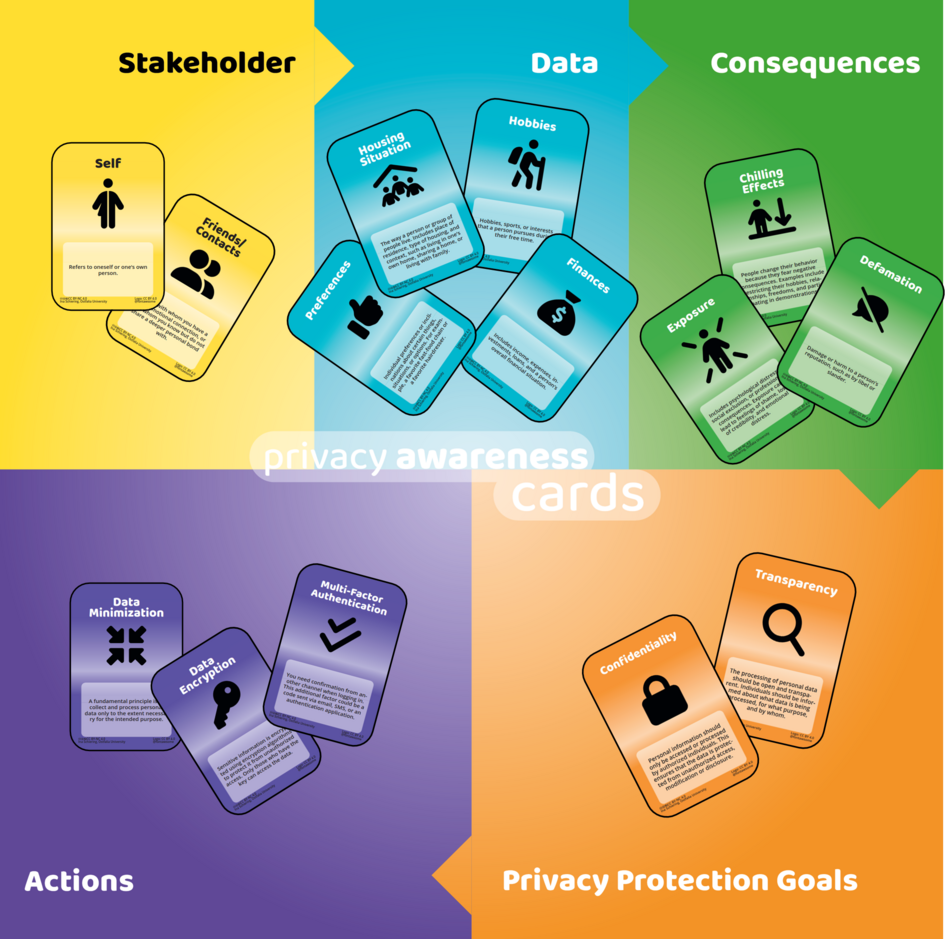

Privacy Awareness Cards werden in Workshops eingesetzt, um Datenschutzrisiken im Alltag zu erkennen, zu analysieren und zu reflektieren.

Die Privacy Awareness Cards wurden speziell für den Einsatz in Workshops entwickelt und entfalten ihre Stärken vor allem als Bestandteil des Workshops und in der gemeinsamen Gruppenarbeit. Sie unterstützen Teilnehmende dabei, Datenschutzrisiken im Alltag zu erkennen, zu analysieren und zu reflektieren. Das Kartenset und das begleitende Material fördern den Austausch und die Diskussion in einer praxisnahen Lernumgebung. Die Privacy Awareness Cards sind als interaktives Bildungsangebot zu verstehen und richten sich primär an Gruppen im Rahmen von Lehrveranstaltungen, Fortbildungen und Workshops.

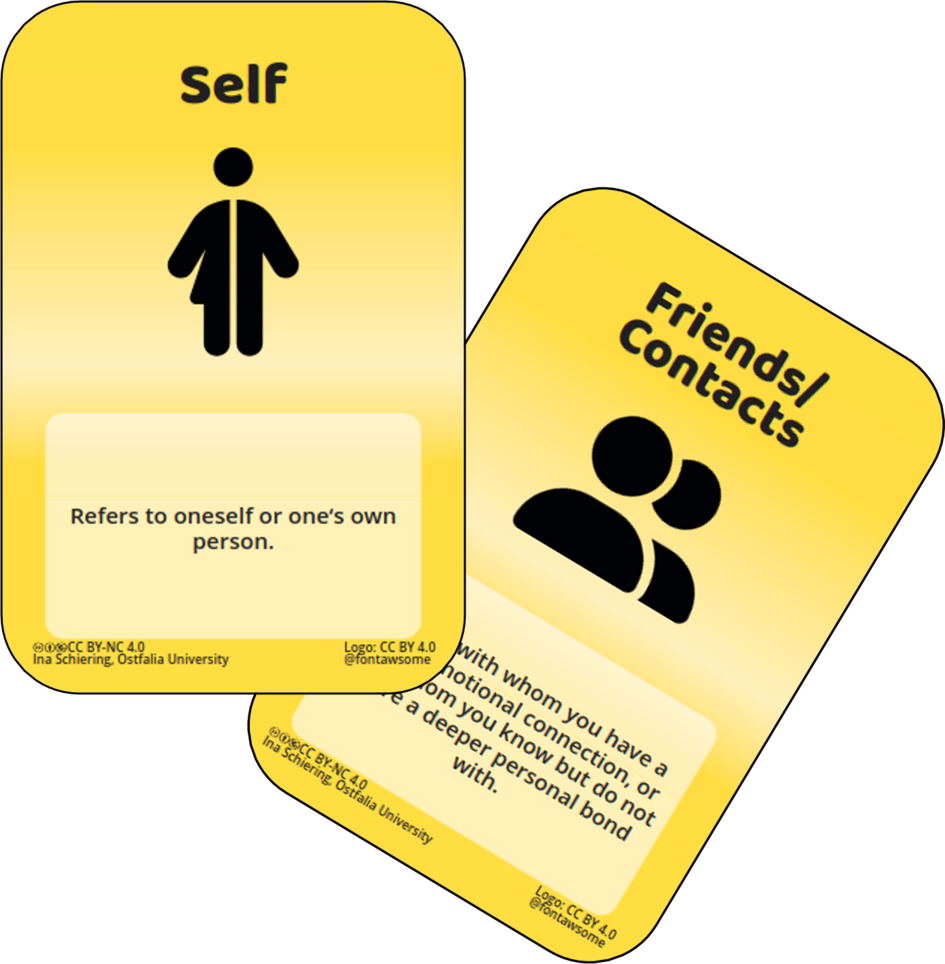

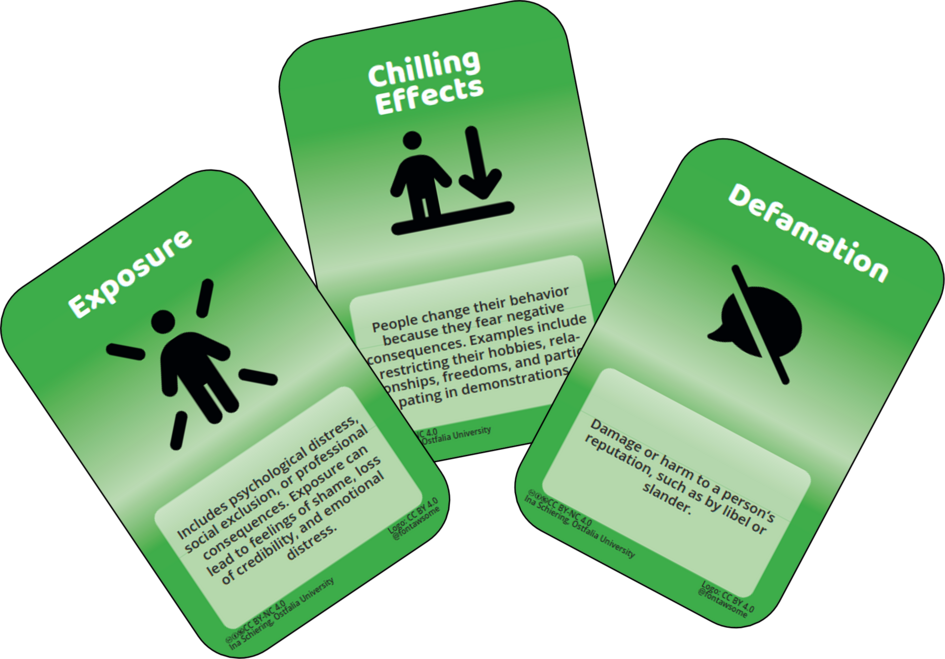

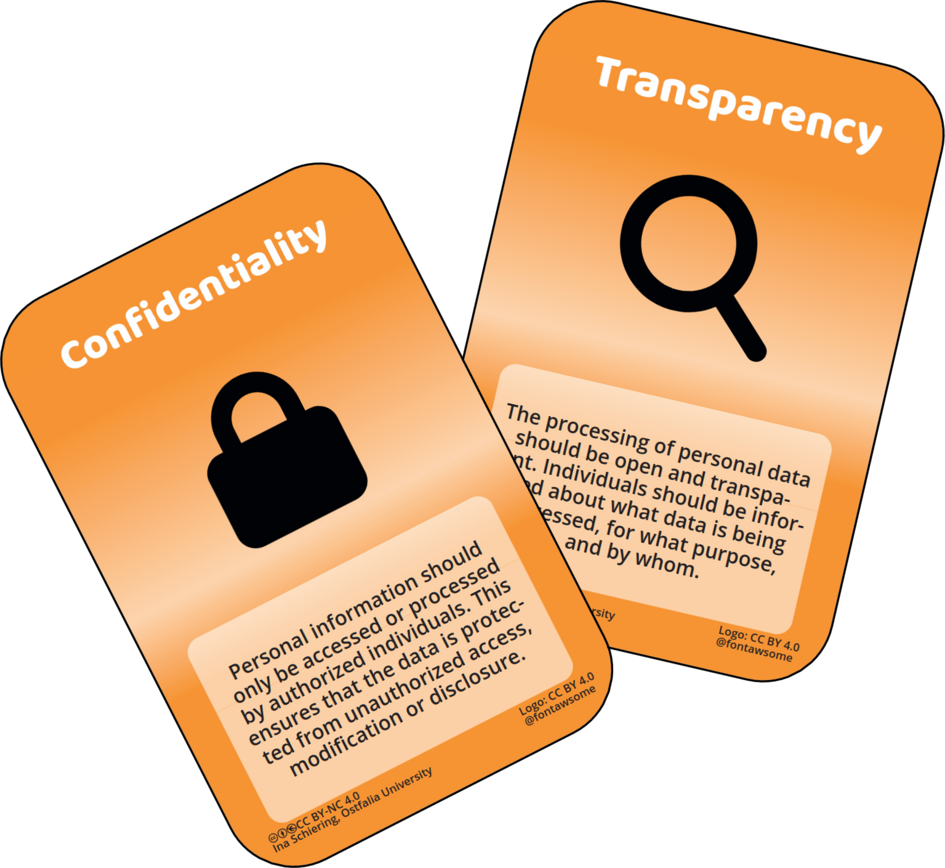

Teilnehmende können gemeinsam Szenarien aus ihrem Alltag analysieren, in denen potentielle Datenschutz-Risiken eintreffen. Als Hilfestellung für die Analyse der Szenarien dienen die Privacy Awareness Cards, auf denen typische Beispiele für Stakeholder innerhalb der Szenarien, personenbezogene Daten und Auswirkungen für betroffene Personen dargestellt sind. Anschließend können mit Datenschutz- Gewährleistungszielen Prioritäten dokumentiert und Gegenmaßnahmen identifiziert werden.

Privacy Awareness Cards bestehen aus den folgenden Karten zur Analyse von Szenarien:

- Szenario-Karten: Welches Szenario soll analysiert werden?

- Stakeholder: Welche Personen oder Gruppen sind dabei beteiligt?

- Daten: Welche personenbezogenen Daten der betroffenen Personen werden verarbeitet?

- Auswirkungen: Was sind Folgen für die betroffenen Personen?

- Datenschutz-Ziele: Was sind Prioritäten der betroffenen Personen ausgehend von den Datenschutz-Gewährleistungszielen Vertraulichkeit, Integrität, Verfügbarkeit, Transparenz, Intervenierbarkeit, Nichtverkettbarkeit, Datenminimierung?

- Maßnahmen: Was können die betroffenen Personen tun?

Mithilfe der Karten können Teilnehmende in Gruppen relevante Szenarien aus ihrem Alltag selbstgesteuert diskutieren und analysieren. Das Konzept der Workshops bietet einen einfachen Zugang zu Datenschutz-Risiken im Alltag und vermittelt Teilnehmen- den, welche Handlungsoptionen sie selber haben.

Ablauf des Workshops

Ziel:

Identifiziere, begreife und verhindere Datenschutzvorfälle partizipativ.

Material:

- Kartendeck (Stakeholder, Daten, Auswirkungen, Maßnahmen, Datenschutzziele) inkl. Blankokarten

- Board

- Szenario-Karte mit Stift

- Regelwerk

Vorgehensweise

1. Szenario wählen

Überlegt euch gemeinsam ein Szenario für einen Datenschutzvorfall aus eurem Alltag oder eurer Arbeitsumgebung. Notiert anschließend alle Details dazu auf der zugehörigen Karte. Je genauer und konkreter ihr den Vorfall beschreibt, desto leichter fällt es euch, die kommenden Schritte auszuführen.

Setzt euch zusammen und entwickelt gemeinsam ein konkretes Szenario für einen Datenschutzvorfall. Überlegt euch einen Vorfall, der sich tatsächlich in eurem Alltag, in der Schule, im Studium oder in eurer Arbeitsumgebung ereignet haben könnte – oder vielleicht sogar schon vorgekommen ist. Beschreibt den Vorfall so genau wie möglich:

- Wo und wann findet er statt?

- Wie läuft der Vorfall ab?

- Wer ist beteiligt?

- Welche Daten sind betroffen?

- Wie wurde der Vorfall entdeckt?

Notiert alle relevanten Details eures Szenarios auf der Szenario-Karte. Je anschaulicher und präziser ihr den Datenschutzvorfall beschreibt, desto leichter wird es, im weiteren Verlauf passende Stakeholder, Daten, Auswirkungen, Ziele und Maßnahmen zu bestimmen.

Euch fällt nichts Eigenes ein? Dann lasst euch von typischen Datenschutzvorfällen inspirieren: Ein verlorener USB-Stick, eine falsch adressierte E-Mail mit sensiblen Daten, unverschlüsselte Cloud-Speicherung oder das unbeabsichtigte Teilen von Fotos in einer Messenger-Gruppe sind klassische Beispiele. Denkt daran: Je realistischer das Szenario, desto spannender die Diskussion!

Beispiel:

Am 31. Mai 2024 kam es zu einem bedeutenden Datenschutzvorfall bei einem international tätigen Dienstleister für den Online-Verkauf von Eintrittskarten zu Konzerten, Sportveranstaltungen und anderen Events. Die personenbezogenen Daten von etwa 560 Millionen Kundinnen und Kunden wurden durch einen Leak offengelegt. Betroffen waren unter anderem Namen, Adressen, Telefonnummern und E-Mail-Adressen der Nutzerinnen und Nutzer. Auch sensible Informationen zur Bestellhistorie, einschließlich Details zu erworbenen Tickets, gelangten in die falschen Hände. Zusätzlich wurden Teile der Bezahldaten publik—darunter der Name des Karteninhabers sowie die letzten vier Stellen und das Ablaufdatum der Kreditkarte.

2. Stakeholder, Daten und Auswirkungen auswählen und platzieren

Nachdem ihr euer Szenario beschrieben habt, geht ihr gemeinsam die drei folgenden Kategorien durch und sucht dazu die passenden Karten heraus. Legt die gewählten Karten gut sichtbar auf das Board, so dass ihr einen klaren Überblick über den Datenschutzvorfall und die beteiligten Elemente bekommt.

a) Stakeholder: Wähle die beteiligten Akteure und lege ihre Karten auf das Board.

Überlegt euch, welche Personen, Personengruppen oder Organisationen an dem Datenschutzvorfall beteiligt sind oder davon betroffen werden. Das können z. B. Mitarbeitende, Kunden, Vorgesetzte, Dienstleister, IT-Abteilungen oder auch Behörden sein. Nehmt für jeden identifizierten Stakeholder die entsprechende Karte und platziert sie auf dem Board.

Falls ein wichtiger Stakeholder fehlt, nutzt eine Blankokarte und beschreibt diesen darauf.

Beispiel:

Im Kontext des Ticketverkauf-Datenschutzvorfalls lassen sich verschiedene zentrale Stakeholder benennen: Als betroffene Person stehe ich im Mittelpunkt, da meine persönlichen Daten kompromittiert wurden. Der Anbieter trägt die Verantwortung für den Schutz dieser Daten, während Administratoren für die technische Sicherheit der Systeme zuständig sind. Auch Partnerunternehmen, etwa Konzertveranstalter, sind potenziell betroffen, beispielsweise durch Vertrauensverluste oder Stornierungen. Schließlich kommt dem Gesetzgeber eine wichtige Rolle zu, da er den rechtlichen Rahmen für den Datenschutz vorgibt und die Einhaltung entsprechender Vorschriften überwacht. Im vorliegenden Beispiel konzentrieren wir uns auf die Stakeholder "Ich" sowie "Freunde und Kontakte".

b) Betroffene Daten: Wähle die kompromittierten Datenarten und platziere deren Karten.

Analysiert anschließend, um welche Datenarten es bei diesem Vorfall konkret geht. Handelt es sich beispielsweise um Adressdaten, Gesundheitsdaten, Zugangsdaten, Kontoinformationen oder andere personenbezogene Informationen? Achtet dabei auch darauf, dass sich aus manchen Daten weitere Informationen ableiten lassen: Zum Beispiel können aus Standortdaten Bewegungsprofile entstehen, oder aus Zeitstempeln Rückschlüsse auf Gewohnheiten gezogen werden. Sucht die Karten mit den passenden Datenarten heraus und legt sie dazu.

Auch hier gilt: Wenn ihr eine spezielle Datenart habt, die nicht auf den bereitgestellten Karten vorhanden ist, nimmt eine Blankokarte und beschriftet sie entsprechend.

Beispiel:

Im Fall des Ticketverkauf-Datenschutzvorfalls sind insbesondere folgende personenbezogene Daten betroffen: Finanzen, da Teile der Bezahldaten wie Name, Kreditkarteninformationen und Ablaufdatum offengelegt wurden. Die Bestellhistorie und Ticket-Details geben zudem Einblick in persönliche Hobbys und Präferenzen der betroffenen Personen – beispielsweise, ob jemand regelmäßig Musicals, Sportevents oder bestimmte Künstler oder Veranstaltungen bevorzugt. Über die Adressdaten lassen sich außerdem Rückschlüsse auf die Wohnsituation ziehen, etwa in welchem Stadtteil oder in welcher Stadt die betroffene Person lebt.

c) Auswirkungen: Ziehe passende Auswirkungen und lege sie aufs Feld.

Überlegt nun gemeinsam, welche direkten und indirekten Folgen sich aus dem Vorfall ergeben können – etwa finanzielle Schäden, Imageverlust, rechtliche Konsequenzen oder Vertrauensverlust. Zieht alle Auswirkungen, die aus eurer Sicht zu eurem Szenario passen und platziert die entsprechenden Karten dazu.

Fehlt eine Auswirkung, die ihr für wichtig haltet, nutzt wieder eine Blankokarte für eure individuelle Ergänzung.

Beispiel:

Im Zusammenhang mit dem Ticketverkauf-Datenschutzvorfall können für die betroffenen Personen verschiedene Auswirkungen entstehen. Durch die Offenlegung sensibler Daten (Bloßstellung) laufen sie Gefahr, dass persönliche Informationen unkontrolliert verbreitet und von Unbefugten genutzt werden. Dies kann sogenannten „Chilling Effects“ nach sich ziehen, das heißt, Betroffene schränken ihre Aktivitäten, wie den Kauf von Tickets für bestimmte Veranstaltungen, aus Angst vor weiteren Datenlecks oder Beobachtung ein. Zudem kann es zu Rufschädigung kommen, etwa wenn bekannt wird, welche Arten von Events, etwa Musicals oder Sportveranstaltungen, besucht wurden, und dies im sozialen Umfeld negativ ausgelegt wird.

3. Datenschutzziele priorisieren

Wähle die drei wichtigsten Datenschutz-Ziele für diesen Vorfall und lege sie in absteigender Wichtigkeit aufs Board.

Nachdem ihr alle Karten zu Stakeholdern, betroffenen Daten und Auswirkungen auf dem Board ausgelegt habt, betrachtet euer Szenario noch einmal genau. Überlegt gemeinsam, welche Ziele im Datenschutz in eurem konkreten Fall am wichtigsten sind. Geht dazu die fünf klassischen Datenschutzziele (Vertraulichkeit, Integrität, Verfügbarkeit, Transparenz, Intervenierbarkeit) durch. Diskutiert im Team, welche drei Ziele für euren spezifischen Datenschutzvorfall die höchste Priorität haben.

Fragt euch zum Beispiel:

- Ist es wichtiger, dass Unbefugte keinen Zugriff auf die Daten erhalten (Vertraulichkeit)?

- Oder steht im Vordergrund, dass die Daten jederzeit korrekt und verfügbar sind (Integrität und Verfügbarkeit)?

- Spielen Transparenz und Mitbestimmung der Betroffenen vielleicht eine besondere Rolle?

Einigt euch anschließend auf die drei wichtigsten Ziele für euer Szenario. Legt die entsprechenden Datenschutzziel-Karten in einer Reihenfolge eurer Prioritäten offen auf das Board – zuerst das wichtigste, dann das zweit- und drittwichtigste Ziel.

Begründet eure Auswahl kurz, damit alle verstehen, warum ihr diese Reihenfolge gewählt habt.

Es gibt kein „richtig“ oder „falsch“ – entscheidend ist, dass ihr gemeinsam diskutiert und wichtige Aspekte eures Szenarios reflektiert.

Hier noch einmal die Datenschutzziele:

- Vertraulichkeit Personenbezogene Daten dürfen nur von dazu berechtigten Personen eingesehen oder verarbeitet werden. Unbefugte dürfen keinen Zugriff erhalten. Ziel ist es, Informationen vor unberechtigtem Zugriff, Weitergabe oder Veröffentlichung zu schützen.

- Integrität Die Richtigkeit und Vollständigkeit personenbezogener Daten muss gewährleistet sein. Daten dürfen weder unbeabsichtigt noch unbefugt verändert, gelöscht oder verfälscht werden. So wird sichergestellt, dass die gespeicherten Informationen korrekt und verlässlich bleiben.

- Verfügbarkeit Personenbezogene Daten müssen für berechtigte Nutzer stets verfügbar und zugänglich sein, wenn sie benötigt werden. Systeme dürfen Ausfälle, Datenverluste oder unbeabsichtigte Löschungen nicht dazu führen, dass Daten verloren gehen oder nicht mehr auffindbar sind.

- Transparenz Die Verarbeitung personenbezogener Daten soll für die betroffenen Personen nachvollziehbar und verständlich sein. Betroffene müssen wissen können, wann, wie und warum ihre Daten verwendet werden. Dazu gehört auch, dass sie über ihre Rechte informiert werden.

- Intervenierbarkeit Betroffene Personen müssen die Möglichkeit haben, Einfluss auf die Verarbeitung ihrer Daten zu nehmen, zum Beispiel durch Auskunftsanfragen, Berichtigungen, Sperrungen oder auch Löschung ihrer Daten. Auch Fehler oder Missverständnisse bei der Datenverarbeitung sollten unkompliziert korrigiert werden können.

- Nichtverkettbarkeit Verschiedene Datensätze dürfen nicht so miteinander verknüpft werden, dass einzelne Personen dadurch identifiziert oder ihr Verhalten umfassend nachverfolgt werden kann. Ziel ist es, zu verhindern, dass durch die Zusammenführung von unterschiedlichen Informationen neue, detaillierte Personenprofile entstehen oder eine lückenlose Überwachung ermöglicht wird.

Beispiel:

Vertraulichkeit ist für mich als nutzende Person besonders wichtig, da ich sicherstellen möchte, dass persönliche Daten wie Name, Adresse und Bezahlinformationen nicht in die Hände Unbefugter gelangen und missbraucht werden. Transparenz ist ebenso entscheidend: Ich möchte nachvollziehen können, welche Daten beim Ticketkauf erhoben werden, wofür sie verwendet werden und ob sie an Dritte weitergegeben werden. Nur so kann ich informierte Entscheidungen über die Nutzung des Dienstes treffen.

4. Maßnahmen festlegen

Überlege gemeinsam, welche konkreten Maßnahmen den Vorfall in Zukunft verhindern könnten. Platziere passende Maßnahmen-Karten auf dem Board.

Schaut euch jetzt euer ausgelegtes Szenario mit den gewählten Stakeholdern, Daten, Auswirkungen und euren priorisierten Datenschutzzielen genau an. Überlegt gemeinsam, welche konkreten Maßnahmen dazu beitragen könnten, einen ähnlichen Datenschutzvorfall in Zukunft zu verhindern oder dessen Folgen zu minimieren. Diskutiert in der Gruppe verschiedene Möglichkeiten:

- Welche technischen, organisatorischen oder personellen Maßnahmen könnten helfen?

- Gibt es auch nicht-technische Lösungen, die sinnvoll sind?

Sprecht darüber, warum ihr bestimmte Maßnahmen auswählt und wie sie dazu beitragen können, den Datenschutz zu verbessern. Achtet darauf, dass eure Auswahl zu den zuvor priorisierten Datenschutzzielen passt und möglichst praxisnah ist.

Es ist nicht schlimm, wenn ihr euch mit Datenschutz-Maßnahmen nicht so gut auskennt – genau dafür sind viele Maßnahmen-Karten im Kartendeck enthalten. Ihr könnt einfach die Karten durchsehen und euch einen Überblick verschaffen.

Achtet aber darauf, nicht wahllos Maßnahmen auszuwählen. Ziel ist es, für euren konkreten Vorfall passende und sinnvolle Maßnahmen zu bestimmen. Überlegt also bei jeder Karte, ob sie tatsächlich zur Situation passt und wie sie helfen könnte.

Beispiel:

Im Zusammenhang mit dem Ticketverkauf-Datenleck sind vor allem drei Maßnahmen besonders relevant: Datenminimierung, Datenverschlüsselung und Multi-Faktor-Authentifizierung. Datenminimierung bedeutet, dass nur solche personenbezogenen Daten erhoben werden, die für den Ticketkauf wirklich notwendig sind. So stellt sich beispielsweise die Frage, ob bei einem Online-Ticket tatsächlich die vollständige Adresse benötigt wird oder ob nicht auch die Angabe einer E-Mail-Adresse zur Zustellung des Tickets ausreichen würde. Auch bei Bezahldaten sollte stets geprüft werden, wie wenig Informationen tatsächlich gespeichert und angezeigt werden müssen. Als Kundin oder Kunde habe ich außerdem die Möglichkeit, in Online-Formularen selbst kritisch zu prüfen, ob ich wirklich alle abgefragten Daten angeben möchte oder ob ich mich auf die erforderlichen Informationen beschränken kann.

Darüber hinaus ist Datenverschlüsselung entscheidend, damit sensible Informationen wie Zahlungsdetails vor unbefugtem Zugriff geschützt sind – sowohl bei der Übertragung als auch bei der Speicherung. Schließlich kann eine Multi-Faktor-Authentifizierung dazu beitragen, den Zugang zu internen Systemen für Betreiber erheblich abzusichern. Wäre hier ein sicheres Zwei-Faktor-Verfahren eingesetzt worden, hätte der Vorfall möglicherweise verhindert oder eingedämmt werden können. Diese Maßnahmen verringern zusammen das Risiko von Datendiebstahl und machen den Umgang mit sensiblen Daten insgesamt sicherer.

5. Diskussion und Reflexion

Sprecht über Alternativen, Verbesserungen und persönliche Einschätzungen zu Prioritäten und Maßnahmen.

Nachdem ihr die Karten auf dem Board verteilt habt, nehmt euch Zeit, eure Ergebnisse im Team zu besprechen. Dieser Schritt ist besonders wichtig, um den Lerneffekt zu verstärken und unterschiedliche Sichtweisen einzubringen. Geht gemeinsam euer Szenario, die beteiligten Stakeholder, die betroffenen Daten, die ausgewählten Auswirkungen, die priorisierten Datenschutzziele und die festgelegten Maßnahmen noch einmal durch. Diskutiert dabei die folgenden Fragen:

- Welche Entscheidungen waren leicht, welche schwierig zu treffen?

- Gibt es alternative Lösungen oder Maßnahmen, die ihr vielleicht vergessen habt?

- Würdet ihr – mit dem heutigen Wissen – manche Prioritäten oder Maßnahmen anders setzen?

- Wie effektiv und realistisch erscheinen euch die ausgewählten Maßnahmen in eurem Alltag oder eurer Arbeitsumgebung?

- Welche Herausforderungen könnten bei der Umsetzung entstehen?

Persönliche Einschätzungen:

- Welche Aspekte sind aus eurer Sicht im Bereich Datenschutz besonders wichtig?

- Habt ihr durch den Workshop an bestimmte Risiken oder Probleme zum ersten Mal gedacht?

- Gab es Überraschungen oder neue Erkenntnisse?

Feedback und Verbesserungsvorschläge:

- Was hat euch an dem Workshop besonders gefallen, was könnte man fürs nächste Mal verbessern?

- Welche Themen oder Szenarien würdet ihr gerne noch behandeln?

Der Workshop ist beendet, wenn ihr euer Szenario vollständig ausgearbeitet und gemeinsam besprochen habt. Ihr habt nun einen Überblick über Risiken, die wichtigsten Datenschutzziele und passende Schutzmaßnahmen entwickelt – herzlichen Glückwunsch zum erfolgreich abgeschlossenen Workshop!

Ihr könnt den Ablauf jederzeit mit neuen oder unterschiedlichen Szenarien wiederholen, um weitere Datenschutzvorfälle und passende Lösungen kennenzulernen. So vertieft ihr euer Verständnis für Datenschutz mit jeder Runde!

Tipp: Denkt kreativ! Das Ziel ist Verständnis für Datenschutzrisiken und Lösungen zu entwickeln.

Beispiel:

Nach der Analyse des Ticketverkauf-Vorfalls ist deutlich geworden, welche persönlichen Daten im Rahmen eines solchen Datenlecks betroffen sein können – etwa Name, Adresse, Teile der Kreditkartendaten sowie Ticketpräferenzen. Es wurde herausgearbeitet, dass ein solcher Vorfall nicht nur Einzelpersonen, sondern auch deren soziales Umfeld beeinflussen kann, beispielsweise, wenn private Vorlieben oder Aktivitäten unbeabsichtigt offenbart werden oder das Ansehen Schaden nimmt. Darüber hinaus wurden konkrete Schutzmaßnahmen identifiziert: Beim Online-Ticketkauf empfiehlt es sich, kritisch zu prüfen, welche Angaben wirklich erforderlich sind, und möglichst sparsam mit persönlichen Daten umzugehen. Ebenso entscheidend ist es, dass Dienstleister effektive Sicherheitsvorkehrungen wie Datenverschlüsselung und Mehrfaktor-Authentifizierung implementieren. Durch diese Analyse wurde praxisnah veranschaulicht, wie ein bewusster und verantwortungsvoller Umgang mit persönlichen Daten im digitalen Alltag aussehen kann.

Publikationen, Copyright und Kontakt

Publikationen

Lorenz, T., Pleger, M., Böhm, T., & Schiering, I. (2024), Privacy Awareness Cards-A Serious Game for Privacy Awareness. In: Friedewald, M. & Karaboga, M. (Eds.): Freedom in digital infrastructures. Poster-Proceedings. Research Papers of the Platform Privacy, No. 4., 13-16 Karlsruhe: Fraunhofer ISI, 2024. https://doi.org/10.24406/publica-3685 (externer Link, öffnet neues Fenster)

Copyright:

2025 – CC BY-NC 4.0 - Ina Schiering, Ostfalia Hochschule für angewandte Wissenschaften

Kontakt:

- Tom Lorenz, Fakultät Informatik

- Michael Pleger, Fakultät Informatik

- Prof. Dr. Ina Schiering, Fakultät Informatik

Gefördert von: